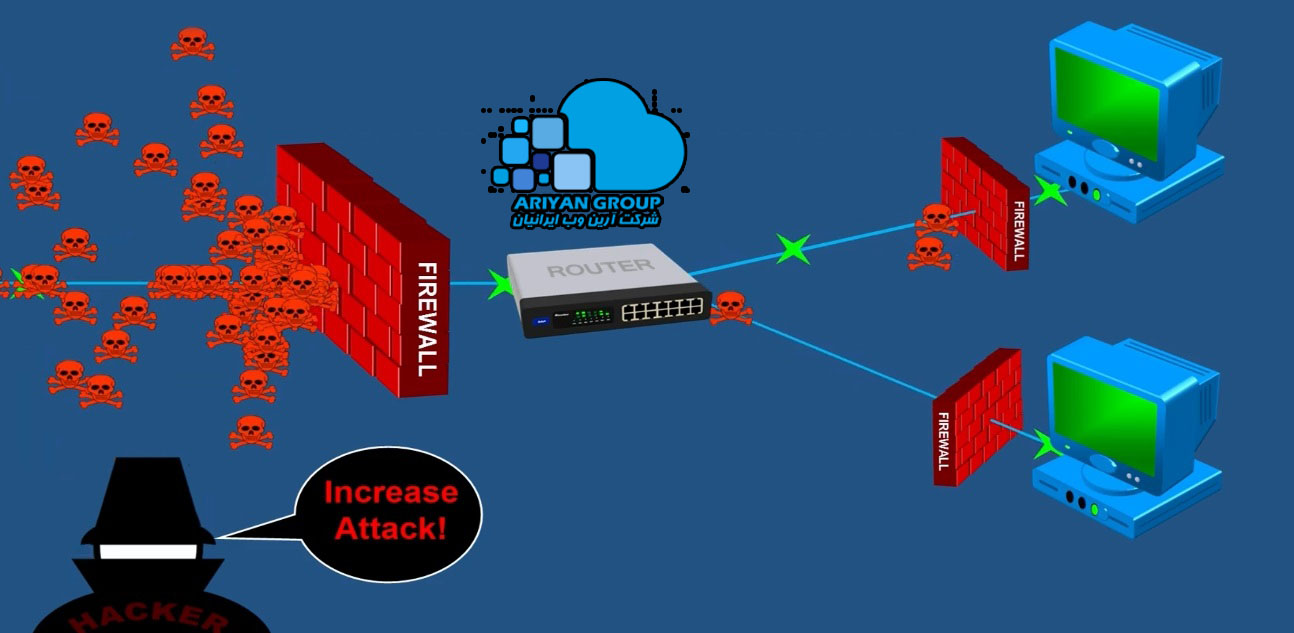

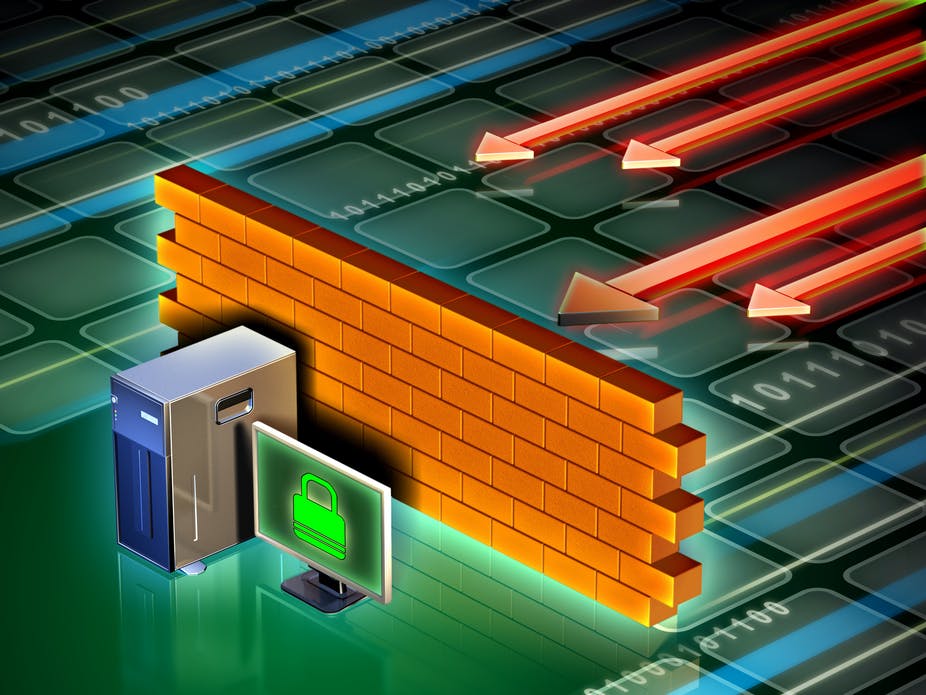

فایروال یا به اصطلاح دیواره ی آتشین، سیستمی است برای جلوگیری از دسترسی های احراز هویت نشده (Unauthorized Access) به داخل یک شبکه ی خصوصی از طریق فیلتر کردن اطلاعاتی که از بستر اینترنت وارد شبکه می شود.

فایروال تمامی ترافیک های ناخواسته را محدود می کند و فقط به آنهایی که برایش تعریف شده باشد اجازه ی ورود به شبکه را می دهد.

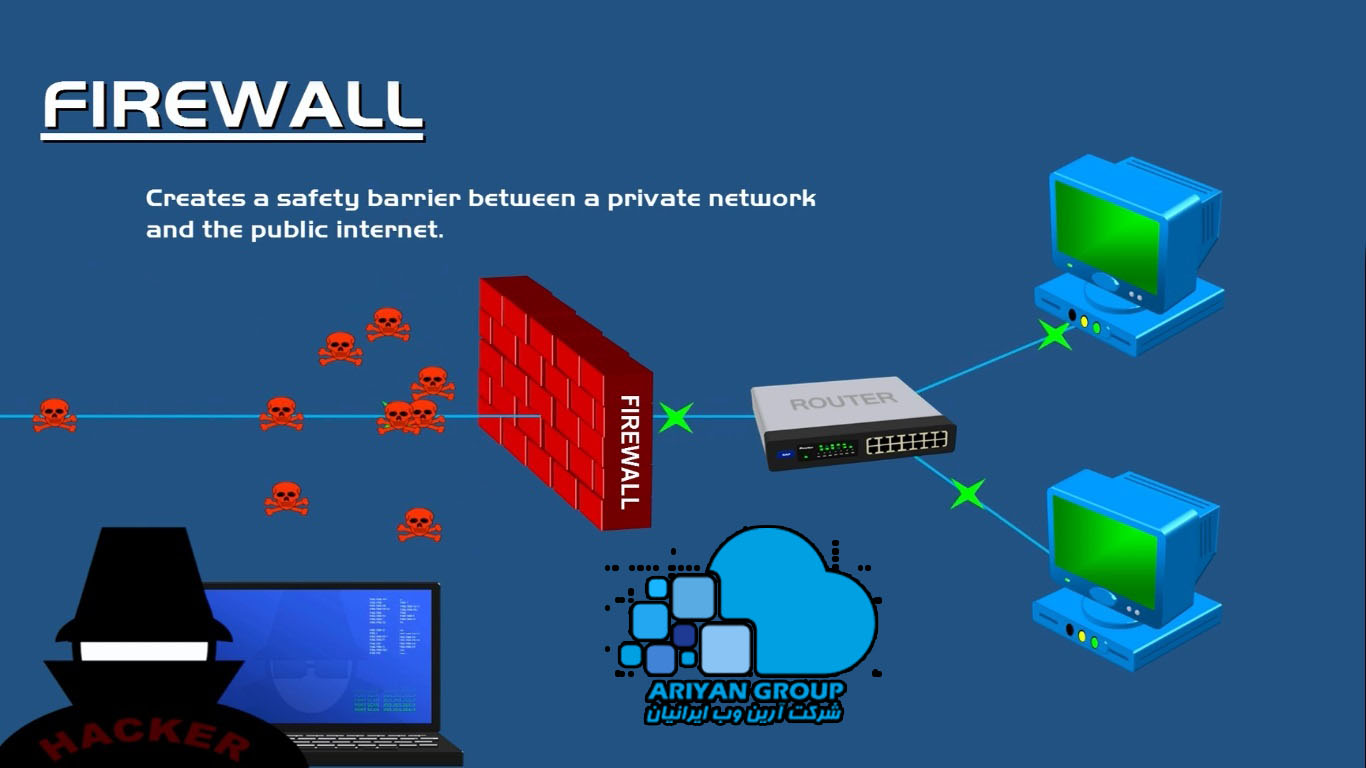

پس هدف استفاده از فایروال ایجاد یک سد مستحکم بین شبکه ی خضصوصی (Private Network) و شبکه ی عمومی اینترنت (Public Internet)

می باشد، چرا که در شبکه ی اینترنت ترافیک های مخرب و هکرها و وجود دارند که ممکن است باعث نفوذ به درون شبکه ی خصوصی و آسیب به آن شوند و به سبب همین موضوع، اهمیت فایروال به عنوان جزء اصلی محافظت از شبکه به خوبی نمایان می گردد.

فایروال همچنین در سازمان های بزرگ که تعداد زیادی سرور و کامپیوتر دارند نقش بسیار حیاتی ایفا می نماید چرا که ضروری است دسترسی کاربران به تمامی محتوای وب برای جلوگیری از نفوذ به درون سیستم ها و مختل کردن کل شبکه ، محدود شود و فقط سایتهای ضرورری و مورد نیاز قابل دسترسی باشند.

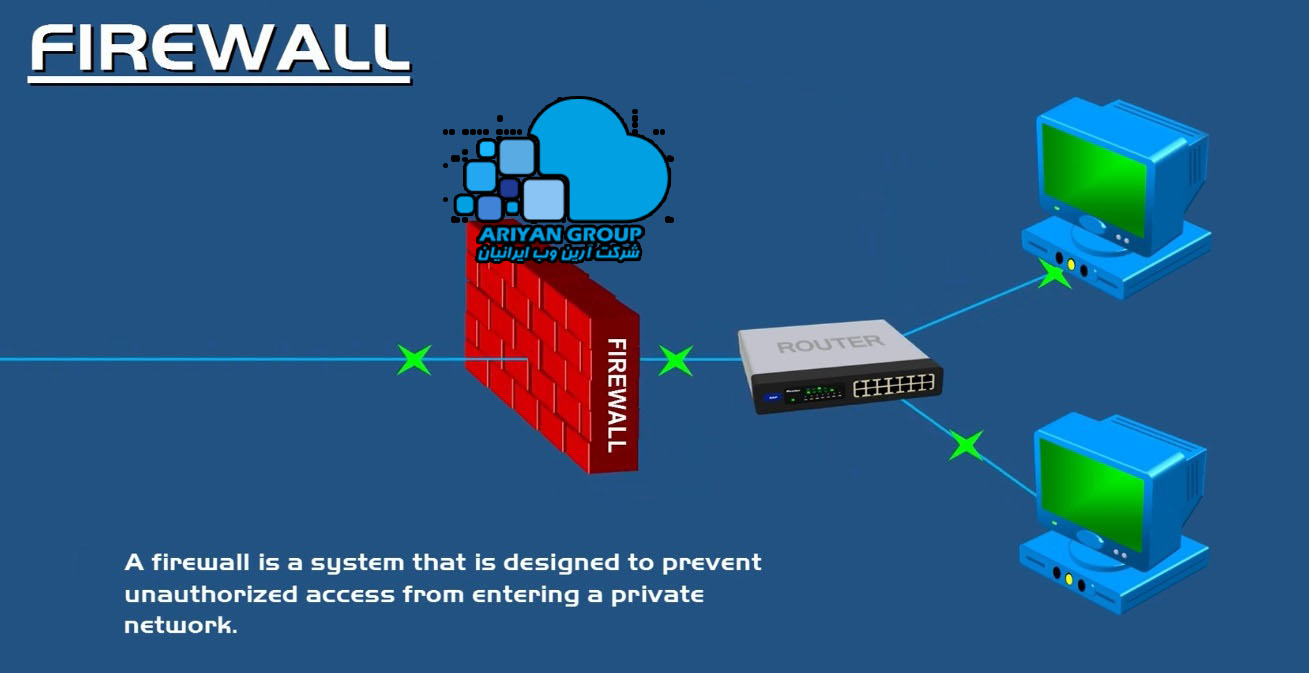

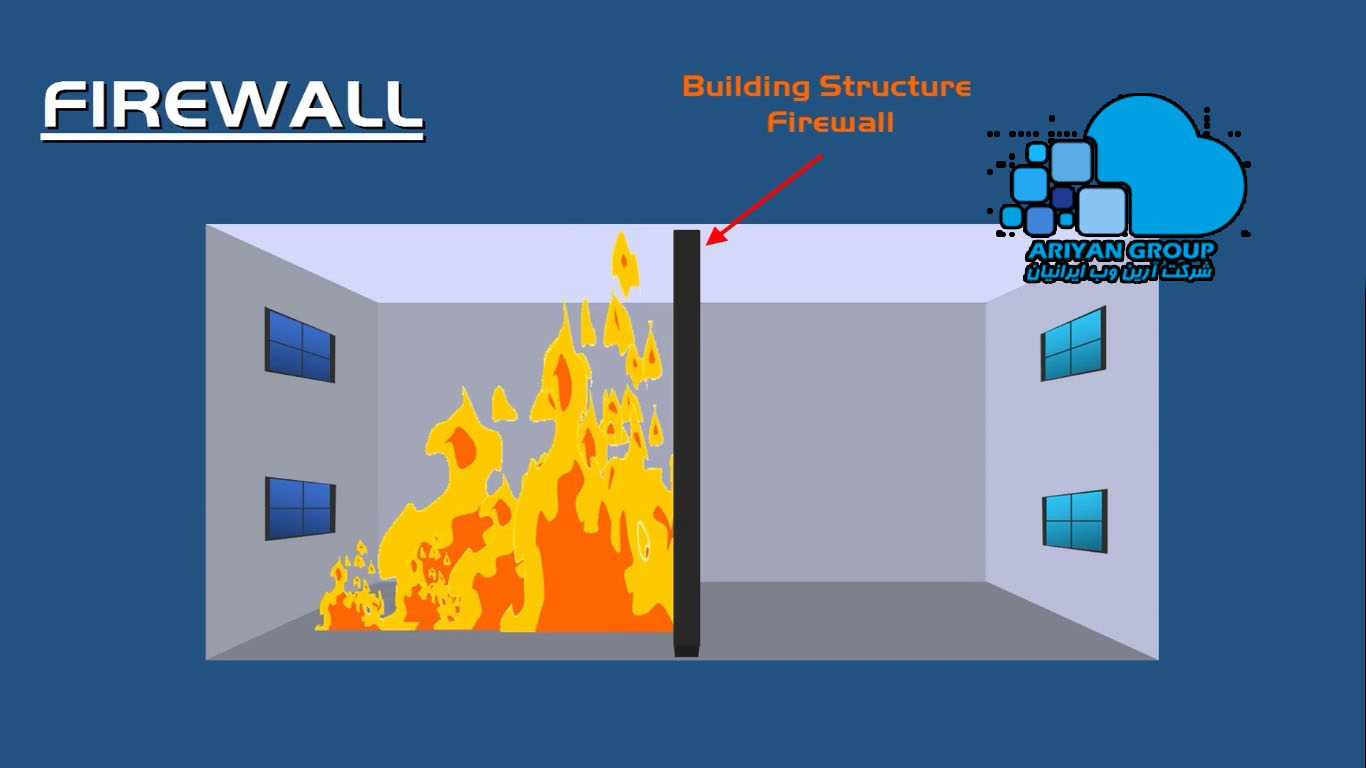

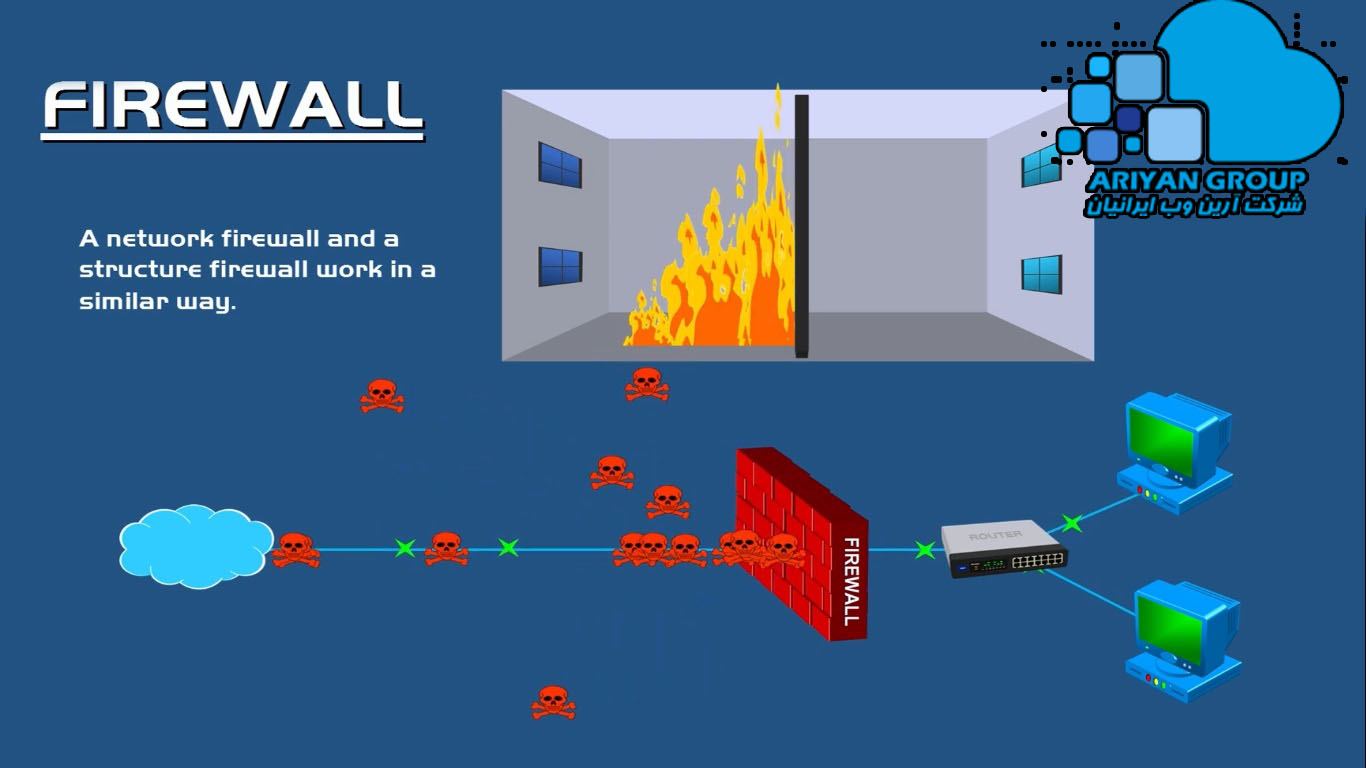

عملکرد فایروال در شبکه کاملا مشابه یک دیوار مستحکم در یک طبقه ی ساخنمان که دو واحد را از یکدیگز جدا کرده می باشد،

به عنوان مثال تصور کنید دو واحد یک ساختمان در کنار یکدیگر قرار دارند، در صورتی که یکی از واحد ها دچار آتش سوزی شوند، دیوار مانع از نفوذ حریق به واحد کناری می شود و در صورتی که دیوار جداکننده مابین دو واحد وجود نداشته باشد، کل طبقه دچار آتش سوزی می شود.

در شبکه هم دقیقا به همین صورت است، زمانی که بخشی از سبکه مورد حمله قرار بگیرد فایروال نقش یک سپر حفاظتی برای جلوگیری از آلوده شدن سایر بخش های شبکه به فایل های مخرب و یا حمله ی هکرها را ایفا می نماید.

در دنیای مدرن امروزی فایروال جزئی اساسی و مهم در تمام شبکه های داخلی و خصوصی و همچنین سازمانهای بزرگ برای جلوگیری از نفوذ به شبکه به شمار می رود.

اما Firewallچگونه عمل می نماید؟

فایروال به وسیله ی فیلتر کردن ترافیک ورودی به داخل شبکه و تعریف کردن Role های مختلف، ورودی و خروجی های شبکه را کنترل می نماید.

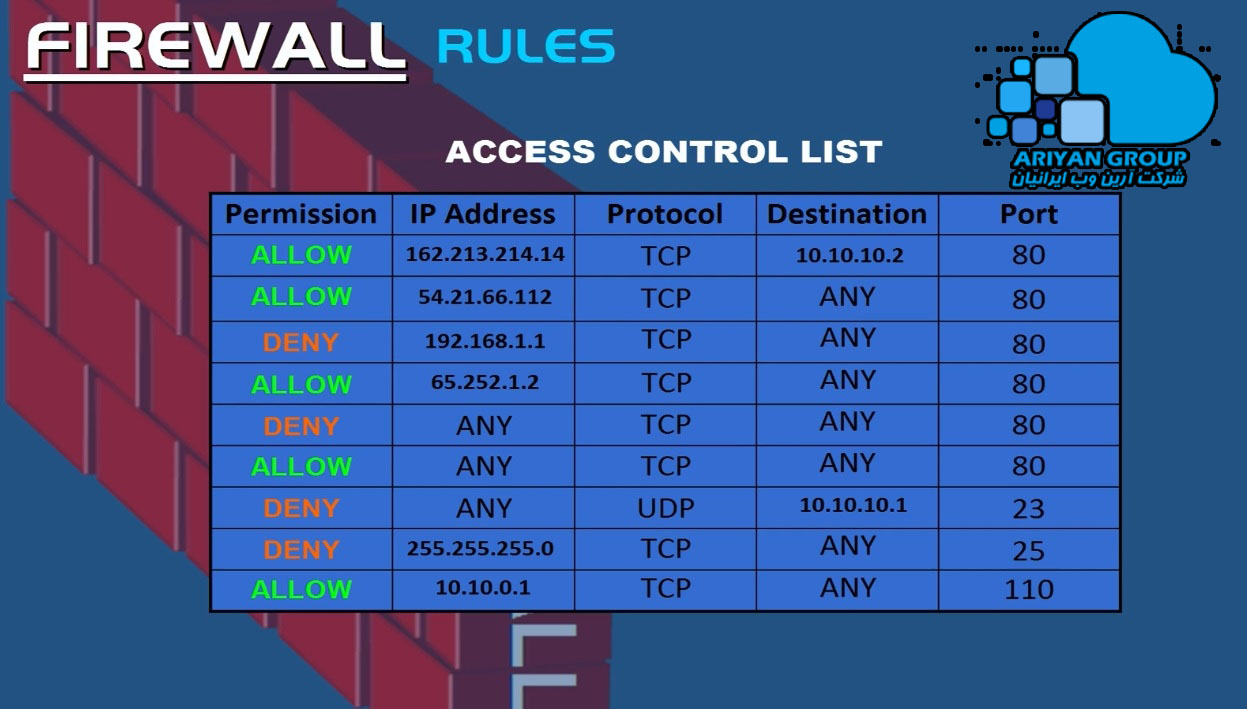

به این Role های کنترل کننده، (Access Point List)(ACL) گفته می شود.

این Role ها قابل شخصی سازی و تنظیم به وسیله ی ادمین شبکه می باشند.

ادمین با استفاده از فایروال می تواند کاملا تعیین کند که شبکه چه ورودی و خروجی هایی داشته باشد.

یعنی در صورتی اجازه ی ورودی داده شود، Allows Permission و در غیر این صورت Denies Permission استفاده می گردد.

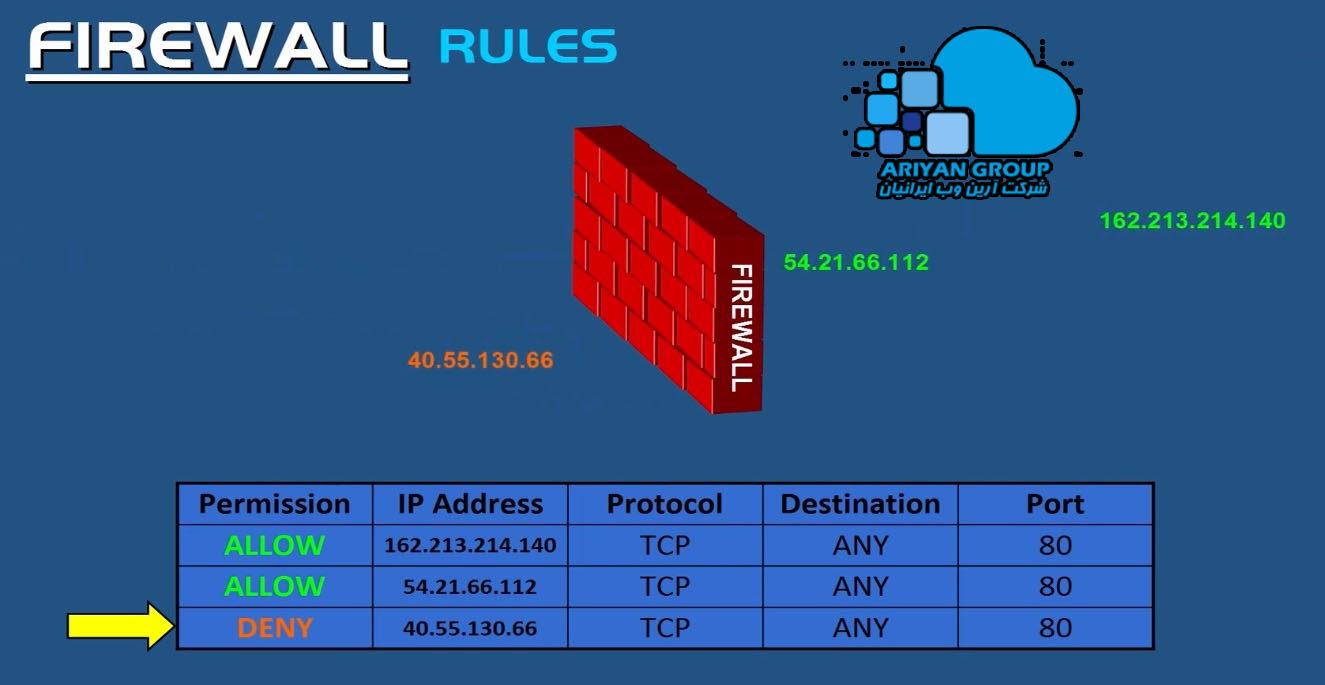

به عنوان مثال در تصویر زیر تعدادی Role در Access Control فایروال شامل لیستی از آدرس های آی پی مشاهده می نمایید.

همانطور که مشخص است ترافیک آی پی های 162.213.214.140 و 54.21.66.112 در ACL فایروال Allow شده اند به این معنی که این آی پی ها اجازه ی ورود به داخل شبکه را دارند.

در مقابل آی پی 40.55.130.66 Deny شده و اجازه ی دسترسی ندارد.

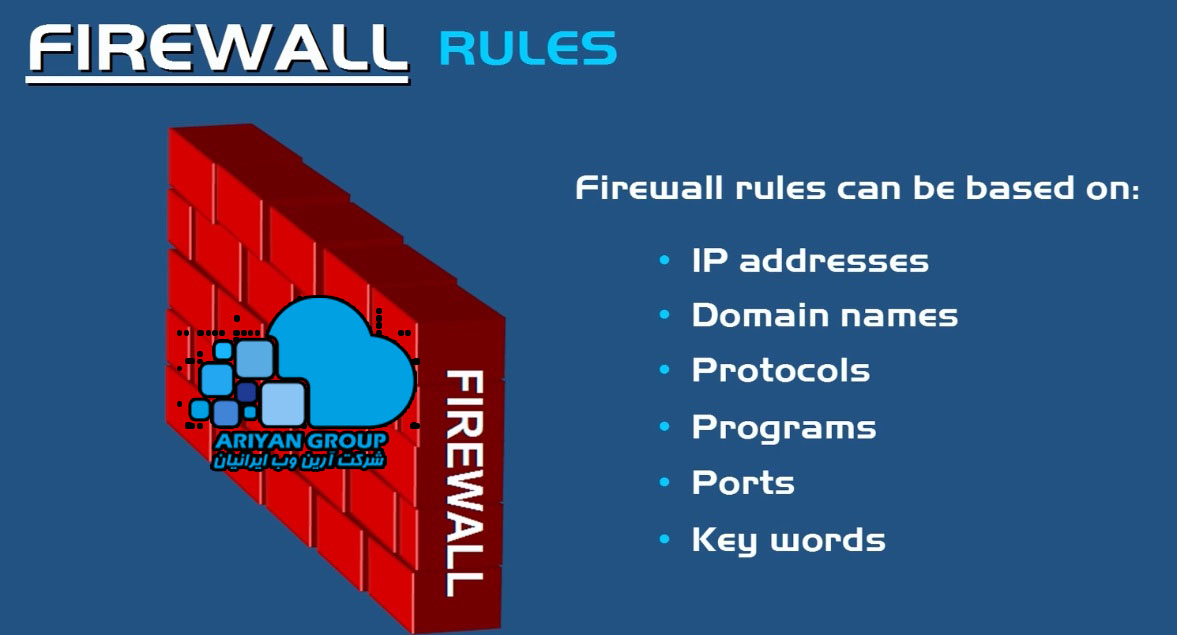

ملاک فایروال فقط استفاده از آدرس IP اقدام نیست،

موارد دیگری که میتوان با استفاده از فایروال Access List ایجاد کرد عبارتند از :

نام دامین (Domain Name)، پروتوکل ها (Protocols) ، برنامه ها (Programs) ، پورت ها(Ports) ، کلمات کلیدی(Key Words) و…

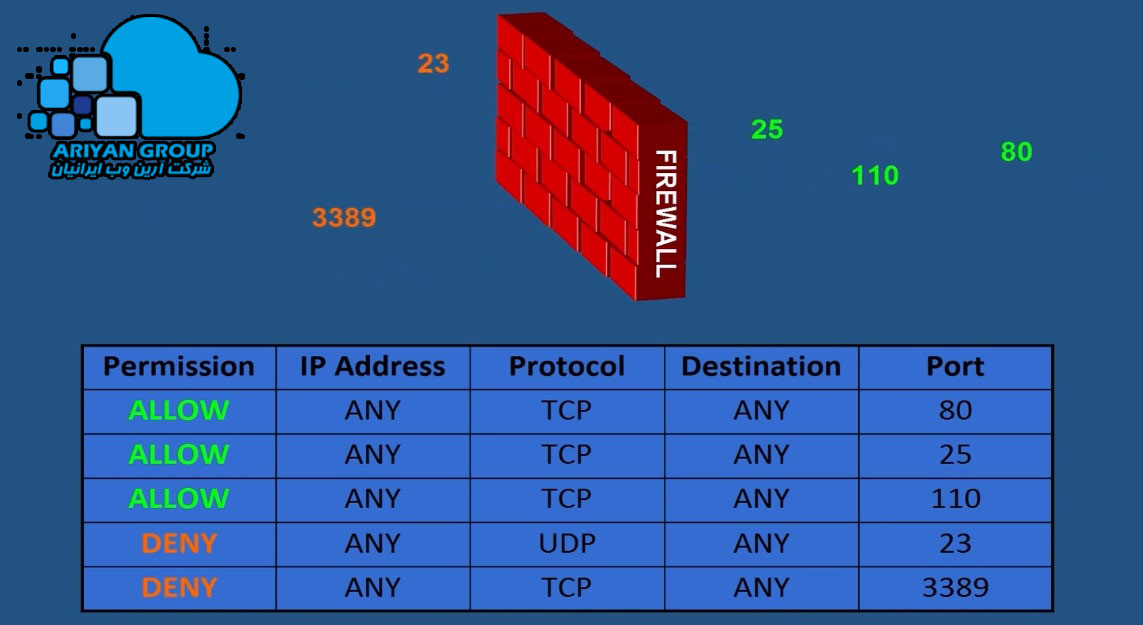

به عنوان نمونه در مثال زیر فایروال دسترسی ها را بر اساس شماره پرت ها کنترل می نماید:

در این مورد، همانطور که ملاحظه می کنید، شماره پورت های 80، 25 و 110 اجازه ی دسترسی به این شبکه را دارند و می توانند به آن داخل یا خارج شوند.

در صورتی که پورت های 23 و 3389 Deny شده اند بنابراین فایروال به آنها مجوز دسترسی نخواهد داد.

انواع فایروال:

فایروال ها به طور عمده به دو دسته ی نرم افزاری و سخت افزاری تقسیم بندی می شوند

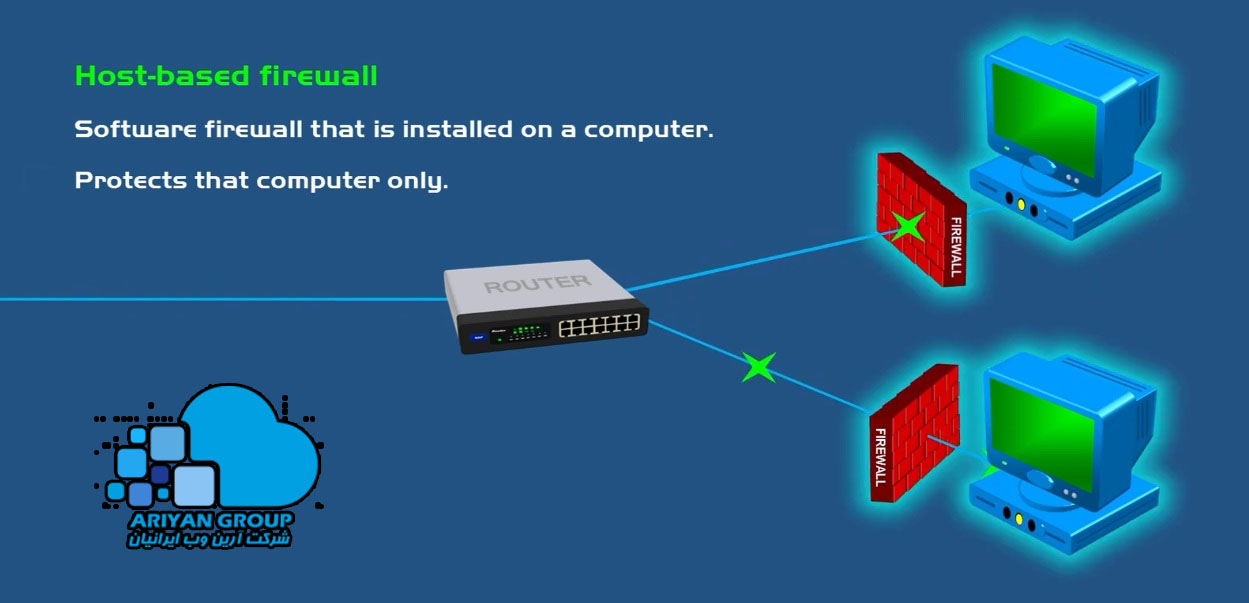

فایروال های نرم افزاری (Host-Based Firewall):

این نوع فایروال به عنوان یک Program روی کامپیوتر یا سرور نصب می شود و فقط آن کامپیوتر را محافظت می نماید.

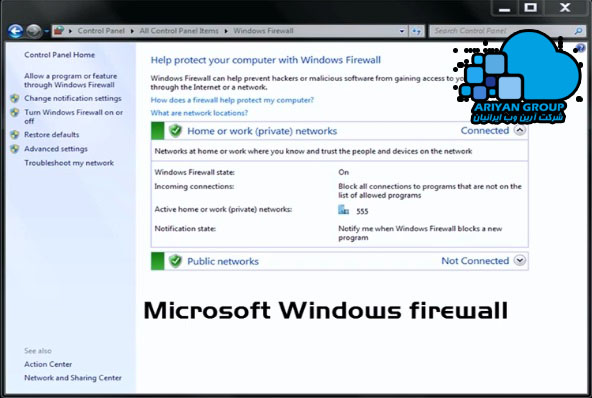

به عنوان مثال OS مایکروسافت درون خود یک فایروال به صورت Built in داراست که از طریق Control Panel و یا دستور firewall.cpl در محیط Run ویندوز قابل دسترسی است.

علاوه بر این می توان فایروال های نرم افزاری ذیگری را روی سیستم نصب نمود که از جمله پر کاربردترین آن ها می توان به فایروال Zone Alarm

اشاره کرد.

همچنین تعداد بسیاری از آنتی ویروس ها درون خود به یک فایروال نیز مجهز می باشند که می تواند مورد استفاده قرار گیرد.

فایروال های سخت افزاری:

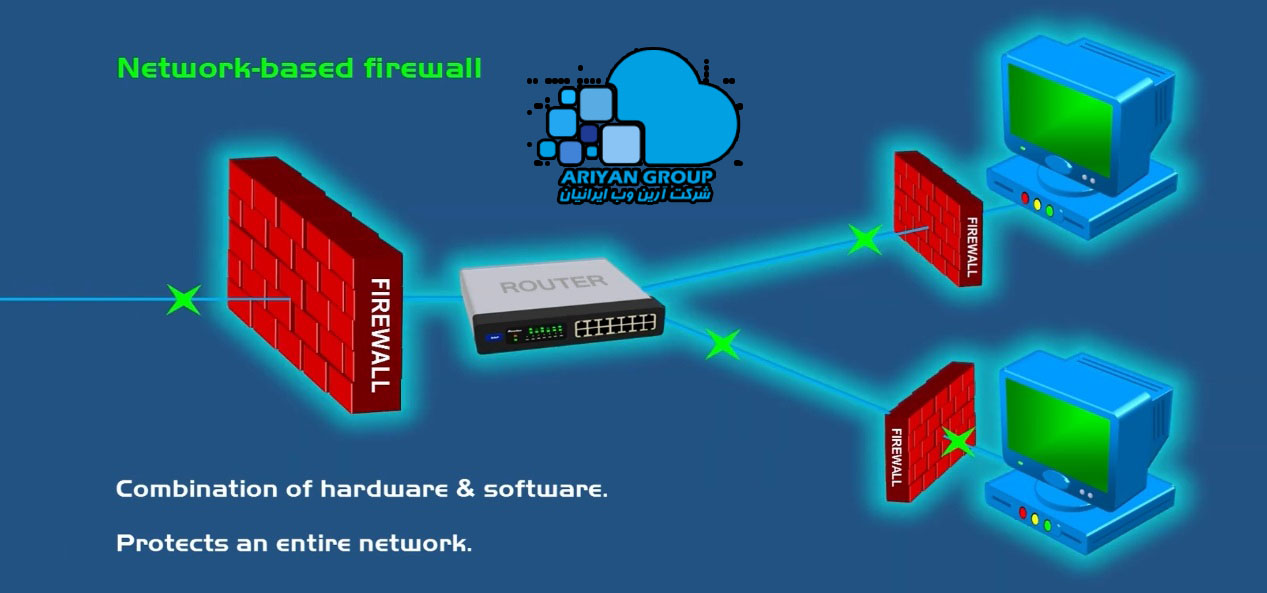

این نوع فایروال ها از ترکیب سخت افزار و نرم افزار به وجود می آیند به این صورت که یک دیوایس در مسیر شبکه به صورت فیزیکی قرار میگیرد و نرم افزار مربوط به آن روی سیستم برای مدیریت آن نصب می گردد.

بر خلاف فایروال های نرم افزاری که فقط روی سیستمی که روی آن نصب شده فعالیت میکردند، فایروال های سخت افزاری روی کل لایه ی شبکه کنترل و مدیریت دارند.

فایروال های سخت افزاری بین شبکه ی خصوصی (Private Network) و شبکه ی اینترنت قرار میگیرند و بر خلاف فایروال های نرم افزاری که فقط روی سیستمی که روی آن نصب شده فعالیت میکردند، فایروال های سخت افزاری روی کل لایه ی شبکه کنترل و مدیریت دارند بنابراین هر فعالیت مخرب قبل از رسیدن به سیستم ها توسط فایروال سخت افزاری سرکوب می شود.

عمدتا فایروال های سخت افزاری نیز به سه بخش تقسیم می شوند:

نوع اول، stand-alone می باشد به این معنی که دیوایس فقط به عنوان فایروال استفاده می شود و درون سازمان های بزرگ کاربرد دارد مانند: Kerio و Fortigate .

نوع دوم به صورت Built-In درون روتر یا سوییچ قرار دارد و از طریق کنسول مدیریتی روتر می توان به آن دسترسی داشت و درون مجموعه های متوسط رو به کوچک استفاده می گردد.

و نوع سوم به صورت فایروال ابری (Cloud Firewall) می باشد که توسط ISP ها و ارائه دهندگان فضای زیرساخت ابری مدیریت می گردد.

اکثر سازمان ها برای امنیت بیشتر از هردو نوع فایروال سخت افزاری و نرم افزاری به صورت همزمان استفاده می کنند تا در صورتی که ترافیک ناخواسته به هر دلیلی از فایروال سخت افزاری عبور نمود، فایروال های نصب شده رو روی سرور ها و کامپیوتر ها بتواند از ورود آن به سیستم ها ممانعت به عمل آورد و این گونه می توان از نهایت امنیت در شبکه اطمینان حاصل نمود.